Számítástechnika

sulaki - 2017-07-06

Havi vírusriport

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2017 májusában a mezőnyt a JS/Chromex.Submelius vezette jelentős fölénnyel. Ez egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott

A májusi toplistán összesen négy különböző adware szerepel, ezek mindegyike olyan kéretlen alkalmazás, amelyet különféle hirdetések megjelenítésére terveztek. A rosszindulatú programok kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba. A felhasználóknak a kéretlen reklámok nem csak zavaróak, de felesleges adatforgalmat is generálnak. Ha az ESET antivírus programjának telepítésekor a kéretlen programok szűrése opciót választjuk ki, úgy ezek a zavaró reklámprogramok is blokkolásra, detektálásra kerülnek.

A toplista tizedik helyét a HTML/Refresh foglalja el. Ez egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú webcímekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található. Összességében azt látjuk, hogy böngészés közben számos kártékony kód igyekszik beférkőzni a felhasználók számítógépébe, egy részük kéretlen reklámmal támad, míg más részük valódi károkozásra - például zsarolóvírus terjesztésére - alkalmas rosszindulatú weboldalakra irányítja át felhasználók böngészőjét.

A WannaCry-ról bővebben

Az ESET Radar Report e havi kiadása ezúttal arról írt, hogy május közepén tört ki egy nagyszabású zsarolóvírusos támadássorozat. A WannaCry és Wcrypt néven is ismert kártevő

A májusi fertőzési hullám elsődleges célpontjai a Microsoft Windows számítógépek voltak, emiatt a Microsoft a veszélyre való tekintettel ezúttal nem csak a legfrissebb, hanem kivételesen a régi, már nem támogatott operációs rendszerekhez is kiadott soron kívüli biztonsági frissítéseket. A mostani WannaCry incidens esetében - melyért sokan a sebezhetőséget titkoló és közben aktívan kihasználó NSA-t hibáztatják - végül egy olyan tervezési hiba kihasználásával lehetett leállítani a terjedést, amelynél a program egy fix

Blogmustra

Az antivírus

Szó esett arról is, hogy elkészült a NIST által megfogalmazott "Új digitális személyazonossági irányelvek" (Digital Identity Guidelines) című anyag. A tervezet új, továbbfejlesztett jelszókövetelményeket tartalmaz, segítve, illetve megváltoztatva az eddigi szokásokat és a hozzájuk kapcsolódó kellemetlenségeket.

Szóba került továbbá az is, hogy a Macintosh gépeken futtatható HandBrake videókonvertáló tükörszerverére sikerült ismeretleneknek olyan trójaival preparált telepítő csomagot elhelyezni, amely kémprogramot is tartalmazott. A megfertőzött gépeken a távoli támadók tetszőleges parancsokat futtathattak, képernyőképet készíthettek, hitelkártya és jelszó adatokat lophattak, kémkedhettek a webkamerán keresztül.

Terítékre került az is, hogy az ESET szakértőinek legújabb kutatása a kiberbiztonság és a digitális fogyasztói magatartás összefüggéseit vizsgálta. A felmérés fő kérdése volt, hogy valóban kevesebb digitális technológiát használ-e az átlagfogyasztó, ha nem érzi magát biztonságban a virtuális világban, és ez hogyan befolyásolja a digitális gazdaságot.

Végül pedig beszámoltunk róla, hogy évek óta történnek jelentős belső munkatárs által okozott adatlopások, incidensek. Ezek általában több okra vezethetőek vissza, de ha biztonságtudatosabban szeretnénk fellépni az ilyen támadásokkal szemben, érdemes áttekinteni az adatsértések három leggyakoribb okát, amelyeket az ember, az alkalmazott véthet, illetve követhet el.

Vírustoplista

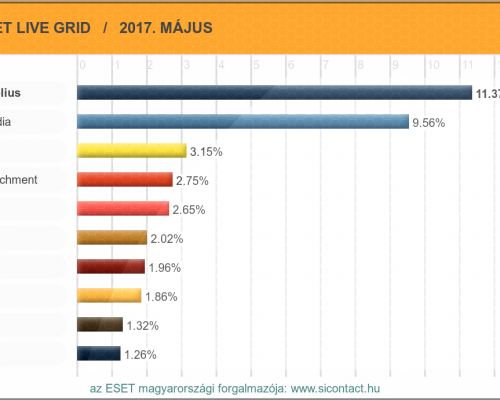

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017 májusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 37.90%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. JS/Chromex.Submelius trójai

Elterjedtsége a májusi fertőzések között: 11.37%

Működés: A JS/Chromex.Submelius egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele.

Bővebb információ: http://www.virusradar.com/en/JS_Chromex.Submelius/detail

02. JS/Adware.AztecMedia adware

Elterjedtsége a májusi fertőzések között: 9.56%

Működés: A JS/Adware.AztecMedia egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.AztecMedia/detail

03. JS/Adware.BNXAds adware

Elterjedtsége a májusi fertőzések között: 3.15%

Működés: A JS/Adware.BNXAds egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.BNXAds/detail

04. JS/Danger.ScriptAttachment trójai

Elterjedtsége a májusi fertőzések között: 2.75%

Működés: A JS/Danger.ScriptAttachment egy olyan kártékony JavaScript fájl, amely fertőzött e-mailek mellékletében terjed, és futása során képes a megtámadott számítógépre további kártékony kódokat letölteni. Ezek elsősorban zsaroló kártevők, amelyek észrevétlenül elkódolják a felhasználó állományait, majd a titkosítás feloldásáért cserébe váltságdíjat követelnek.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/323025

05. Win32/Adware.ELEX trójai

Elterjedtsége a májusi fertőzések között: 2.65%

Működés: A Win32/Adware.ELEX egy olyan alkalmazás, amelynek célja további kártékony állományok letöltése, és kéretlen reklámok megjelenítése a fertőzött számítógépen. Általában az internetes böngészőprogram beállításait is manipulálja - például úgy állítja be a kezdőlapnak a saját

Bővebb információ: http://www.virusradar.com/en/Win32_Adware.ELEX.A/description

06. JS/Adware.Imali adware

Elterjedtsége a májusi fertőzések között: 2.02%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

07. LNK/Agent.DA trójai

Elterjedtsége a májusi fertőzések között: 1.96%

Működés: Az LNK/Agent.DA trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Az eddigi észlelések szerint a felhasználó megtévesztésével részt vesz a Bundpil féreg terjesztésében, ahol egy állítólagos cserélhető meghajtó tartalma helyett a kattintott link lefuttatja a Win32/Bundpil.DF.LNK kódját, megfertőzve ezzel a számítógépet. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DA/detail

08. Win32/Bundpil féreg

Elterjedtsége a májusi fertőzések között: 1.86%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

09. LNK/Agent.DV trójai

Elterjedtsége a májusi fertőzések között: 1.32%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítás-sorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DV/description

10. HTML/Refresh trójai

Elterjedtsége a májusi fertőzések között: 1.26%

Működés: A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú webcímekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.

Bővebb információ: http://www.virusradar.com/en/HTML_Refresh/detail

HTML

oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele.A májusi toplistán összesen négy különböző adware szerepel, ezek mindegyike olyan kéretlen alkalmazás, amelyet különféle hirdetések megjelenítésére terveztek. A rosszindulatú programok kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba. A felhasználóknak a kéretlen reklámok nem csak zavaróak, de felesleges adatforgalmat is generálnak. Ha az ESET antivírus programjának telepítésekor a kéretlen programok szűrése opciót választjuk ki, úgy ezek a zavaró reklámprogramok is blokkolásra, detektálásra kerülnek.

A toplista tizedik helyét a HTML/Refresh foglalja el. Ez egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú webcímekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található. Összességében azt látjuk, hogy böngészés közben számos kártékony kód igyekszik beférkőzni a felhasználók számítógépébe, egy részük kéretlen reklámmal támad, míg más részük valódi károkozásra - például zsarolóvírus terjesztésére - alkalmas rosszindulatú weboldalakra irányítja át felhasználók böngészőjét.

A WannaCry-ról bővebben

Az ESET Radar Report e havi kiadása ezúttal arról írt, hogy május közepén tört ki egy nagyszabású zsarolóvírusos támadássorozat. A WannaCry és Wcrypt néven is ismert kártevő

e-mail

csatolmányként terjedt, és a Windows operációs rendszerek SMB

(Server Message Block) Server összetevőt érintő sérülékenységét kihasználva titkosította az áldozatok számítógépén lévő adatokat, majd pénzt követelt a kódolás feloldásáért. A váltságdíj 300 és 600 USD között mozgott, utóbbi összeget a 3 napon túli fizetés esetében követelte a kártevő. A megnövekedett számú fertőzött e-mailek világszerte óriási károkat okoztak. A Kormányzati Eseménykezelő Központ utólag megerősítette, hogy a Telenor mobilszolgáltató is érintett volt a WannaCry zsarolókártevős támadási hullámban. Külföldön pedig az orosz Belügyminisztérium, a németországi Deutsche Bahn, az USA-ban a FedEx, illetve például Nagy Britanniában a National Health Service is az áldozatok között volt.A májusi fertőzési hullám elsődleges célpontjai a Microsoft Windows számítógépek voltak, emiatt a Microsoft a veszélyre való tekintettel ezúttal nem csak a legfrissebb, hanem kivételesen a régi, már nem támogatott operációs rendszerekhez is kiadott soron kívüli biztonsági frissítéseket. A mostani WannaCry incidens esetében - melyért sokan a sebezhetőséget titkoló és közben aktívan kihasználó NSA-t hibáztatják - végül egy olyan tervezési hiba kihasználásával lehetett leállítani a terjedést, amelynél a program egy fix

domain

cím megléte alapján döntött a további fertőzési akciókról. A zsarolóvírusokkal kapcsolatban a www.eset.hu/ransomware weboldalán is folyamatosan található olyan bővebb, összefoglaló általános információ, amellyel felhasználóinknak igyekszünk hasznos, naprakész védekezési tanácsokat adni.Blogmustra

Az antivírus

blog

májusi fontosabb blogposztjai között először arról írtunk, hogy az Orange is The New Black legfrissebb, ötödik évada egy számítógépes betörés áldozata lett. Az eltulajdonított epizódokért a támadó 67 ezer USD-nek megfelelő (kb. 19 millió HUF) Bitcoint követelt előbb a gyártó Larson Studios cégtől, majd később a Netflixtől.Szó esett arról is, hogy elkészült a NIST által megfogalmazott "Új digitális személyazonossági irányelvek" (Digital Identity Guidelines) című anyag. A tervezet új, továbbfejlesztett jelszókövetelményeket tartalmaz, segítve, illetve megváltoztatva az eddigi szokásokat és a hozzájuk kapcsolódó kellemetlenségeket.

Szóba került továbbá az is, hogy a Macintosh gépeken futtatható HandBrake videókonvertáló tükörszerverére sikerült ismeretleneknek olyan trójaival preparált telepítő csomagot elhelyezni, amely kémprogramot is tartalmazott. A megfertőzött gépeken a távoli támadók tetszőleges parancsokat futtathattak, képernyőképet készíthettek, hitelkártya és jelszó adatokat lophattak, kémkedhettek a webkamerán keresztül.

Terítékre került az is, hogy az ESET szakértőinek legújabb kutatása a kiberbiztonság és a digitális fogyasztói magatartás összefüggéseit vizsgálta. A felmérés fő kérdése volt, hogy valóban kevesebb digitális technológiát használ-e az átlagfogyasztó, ha nem érzi magát biztonságban a virtuális világban, és ez hogyan befolyásolja a digitális gazdaságot.

Végül pedig beszámoltunk róla, hogy évek óta történnek jelentős belső munkatárs által okozott adatlopások, incidensek. Ezek általában több okra vezethetőek vissza, de ha biztonságtudatosabban szeretnénk fellépni az ilyen támadásokkal szemben, érdemes áttekinteni az adatsértések három leggyakoribb okát, amelyeket az ember, az alkalmazott véthet, illetve követhet el.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017 májusában a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 37.90%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. JS/Chromex.Submelius trójai

Elterjedtsége a májusi fertőzések között: 11.37%

Működés: A JS/Chromex.Submelius egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele.

Bővebb információ: http://www.virusradar.com/en/JS_Chromex.Submelius/detail

02. JS/Adware.AztecMedia adware

Elterjedtsége a májusi fertőzések között: 9.56%

Működés: A JS/Adware.AztecMedia egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.AztecMedia/detail

03. JS/Adware.BNXAds adware

Elterjedtsége a májusi fertőzések között: 3.15%

Működés: A JS/Adware.BNXAds egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.BNXAds/detail

04. JS/Danger.ScriptAttachment trójai

Elterjedtsége a májusi fertőzések között: 2.75%

Működés: A JS/Danger.ScriptAttachment egy olyan kártékony JavaScript fájl, amely fertőzött e-mailek mellékletében terjed, és futása során képes a megtámadott számítógépre további kártékony kódokat letölteni. Ezek elsősorban zsaroló kártevők, amelyek észrevétlenül elkódolják a felhasználó állományait, majd a titkosítás feloldásáért cserébe váltságdíjat követelnek.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/323025

05. Win32/Adware.ELEX trójai

Elterjedtsége a májusi fertőzések között: 2.65%

Működés: A Win32/Adware.ELEX egy olyan alkalmazás, amelynek célja további kártékony állományok letöltése, és kéretlen reklámok megjelenítése a fertőzött számítógépen. Általában az internetes böngészőprogram beállításait is manipulálja - például úgy állítja be a kezdőlapnak a saját

URL

címét, hogy azt csak nagyon nehezen lehet utána megváltoztatni - és működése során különféle kéretlen reklámablakokat dob fel képernyőre.Bővebb információ: http://www.virusradar.com/en/Win32_Adware.ELEX.A/description

06. JS/Adware.Imali adware

Elterjedtsége a májusi fertőzések között: 2.02%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

07. LNK/Agent.DA trójai

Elterjedtsége a májusi fertőzések között: 1.96%

Működés: Az LNK/Agent.DA trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Az eddigi észlelések szerint a felhasználó megtévesztésével részt vesz a Bundpil féreg terjesztésében, ahol egy állítólagos cserélhető meghajtó tartalma helyett a kattintott link lefuttatja a Win32/Bundpil.DF.LNK kódját, megfertőzve ezzel a számítógépet. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DA/detail

08. Win32/Bundpil féreg

Elterjedtsége a májusi fertőzések között: 1.86%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a

HTTP

protokoll

segítségével, majd ezeket lefuttatja.Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

09. LNK/Agent.DV trójai

Elterjedtsége a májusi fertőzések között: 1.32%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítás-sorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DV/description

10. HTML/Refresh trójai

Elterjedtsége a májusi fertőzések között: 1.26%

Működés: A HTML/Refresh egy olyan trójai család, amelyik észrevétlenül átirányítja a felhasználó böngészőjét különféle rosszindulatú webcímekre. A kártevő jellemzően a manipulált weboldalak HTML kódjába beágyazva található.

Bővebb információ: http://www.virusradar.com/en/HTML_Refresh/detail