Számítástechnika

Sulaki - 2017-03-14

A Trend Micro csupán kilenc nap alatt ötvenötezer esetet észlelt

Új variánsokkal és átgondolt stratégiával támad az egyik legelterjedtebb zsarolóprogram, a TorrentLocker: ezúttal feltört Dropbox fiókokon keresztül igyekszik megfertőzni a megtévesztett felhasználók számítógépét. 2017. február 26. és március 6. között 54.688 alkalommal észlelt ilyen jellegű támadást a Trend Micro Smart Protection Network™rendszere. Az esetek többsége Európában történt, ezen belül is főként német és norvég vállalatokat céloztak meg a kiberbűnözők. A felhasználók megtévesztésére 815 különböző Dropbox fiókot használtak, az ezeken elhelyezett kártevőt pedig többnyire számlának álcázták.

A legújabb TorrentLocker variánsok viselkedése hasonló a korábbi típusokéhoz, ám hatékonyabb úton, és becsomagolt formában igyekszik beférkőzni a vállalati rendszerekbe: a felhasználó nem e-mailben kapja a fertőzött csatolmányt, hanem egy Dropbox linkre feltöltött, számlának vagy fontos üzleti dokumentumnak álcázott, tömörített fájl formájában. Mivel a szervezetek világszerte rendszeresen használják a Dropbox szolgáltatását, így jóhiszeműen kattintanak rá a megbízhatónak, legitimnek látszó oldal linkjére. Az így letöltött JavaScript fájl (JS_NEMUCOD) valójában egy zsarolóvírus, ami egy óvatlan kattintással már települt is a számítógépre.

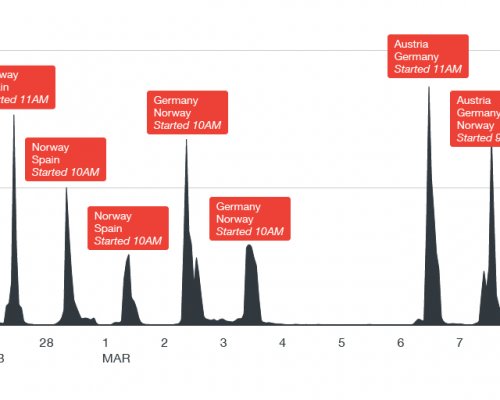

A Trend Micro adatai szerint a kiberbűnözők elsősorban munkanapokon küldték ki a megtévesztő e-maileket, többnyire reggel 9 és 10 óra között, amikor az alkalmazottak a legnagyobb arányban nézik át a levelezésüket. Az észlelt esetek 36 százaléka Németországban, 29 százaléka Norvégiában, 11 százaléka pedig Spanyolországban történt. A Trend Micro tájékoztatta a Dropbox biztonsági csapatát az incidensekről, melynek következtében az eddig azonosított fiókokat már le is tiltották.

A mostani esetek is azt mutatják, hogy ez a tendencia 2017-ben tovább fog növekedni, így a vállalatoknak minden eddiginél jobban megéri előre felkészülni a zsarolóvírusok kivédésére. A Trend Micro nemrégiben közzétett jelentése szerint 2016-ban az új ransomware-családok száma 752 százalékkal növekedett, és ez összesen mintegy 1 milliárd dolláros veszteséget okozott a vállalatoknak világszerte.

„A felhasználók oktatása és rendszeres tájékoztatása mellett professzionális eszközöket is bevethetnek a vállalatok annak érdekében, hogy az ilyen zsarolóvírusokat terjesztő e-mailek el se juthassanak a felhasználókig. Ma már léteznek olyan megoldások, melyek a social engineering támadásokkal szemben is hatékony védelmet jelentenek. A Trend Micro helyben telepíthető és felhő alapú megoldásai például képesek gépi tanulás segítségével észlelni a gyanús eseményeket az

További információk elérhetők a következő linken: http://blog.trendmicro.com/trendlabs-security-intelligence/torrentlocker-changes-attack-method-targets-leading-european-countries/.

Szerkesztői jegyzet:

A támadáshoz használt fájlok az alábbi SHA256 hashekkel azonosíthatók:

A legújabb TorrentLocker variánsok viselkedése hasonló a korábbi típusokéhoz, ám hatékonyabb úton, és becsomagolt formában igyekszik beférkőzni a vállalati rendszerekbe: a felhasználó nem e-mailben kapja a fertőzött csatolmányt, hanem egy Dropbox linkre feltöltött, számlának vagy fontos üzleti dokumentumnak álcázott, tömörített fájl formájában. Mivel a szervezetek világszerte rendszeresen használják a Dropbox szolgáltatását, így jóhiszeműen kattintanak rá a megbízhatónak, legitimnek látszó oldal linkjére. Az így letöltött JavaScript fájl (JS_NEMUCOD) valójában egy zsarolóvírus, ami egy óvatlan kattintással már települt is a számítógépre.

A Trend Micro adatai szerint a kiberbűnözők elsősorban munkanapokon küldték ki a megtévesztő e-maileket, többnyire reggel 9 és 10 óra között, amikor az alkalmazottak a legnagyobb arányban nézik át a levelezésüket. Az észlelt esetek 36 százaléka Németországban, 29 százaléka Norvégiában, 11 százaléka pedig Spanyolországban történt. A Trend Micro tájékoztatta a Dropbox biztonsági csapatát az incidensekről, melynek következtében az eddig azonosított fiókokat már le is tiltották.

A mostani esetek is azt mutatják, hogy ez a tendencia 2017-ben tovább fog növekedni, így a vállalatoknak minden eddiginél jobban megéri előre felkészülni a zsarolóvírusok kivédésére. A Trend Micro nemrégiben közzétett jelentése szerint 2016-ban az új ransomware-családok száma 752 százalékkal növekedett, és ez összesen mintegy 1 milliárd dolláros veszteséget okozott a vállalatoknak világszerte.

„A felhasználók oktatása és rendszeres tájékoztatása mellett professzionális eszközöket is bevethetnek a vállalatok annak érdekében, hogy az ilyen zsarolóvírusokat terjesztő e-mailek el se juthassanak a felhasználókig. Ma már léteznek olyan megoldások, melyek a social engineering támadásokkal szemben is hatékony védelmet jelentenek. A Trend Micro helyben telepíthető és felhő alapú megoldásai például képesek gépi tanulás segítségével észlelni a gyanús eseményeket az

e-mail

fejlécekben, az üzenetek tartalmában vagy éppen a hálózati forgalomban, amire a hagyományos megoldások nem alkalmasak” –mondta el Gömbös Attila, a Trend Micro rendszermérnöke.További információk elérhetők a következő linken: http://blog.trendmicro.com/trendlabs-security-intelligence/torrentlocker-changes-attack-method-targets-leading-european-countries/.

Szerkesztői jegyzet:

A támadáshoz használt fájlok az alábbi SHA256 hashekkel azonosíthatók:

-

0d27f890c38435824f64937aef1f81452cb951c8f90d6005cc7c46cb158e255f (Detected by Trend Micro as JS_NEMUCOD.THCOF)

-

1a06e44df2fcf39471b7604695f0fc81174874219d4226d27ef4453ae3c9614b (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVV)

-

aa4a0dde592488e88143028acdb8f035eb0453f265efeeebba316a6afe3e2b73 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVV)

-

5149f7d17d9ca687c2e871dc32e968f1e80f2a112c574663c95cca073283fc27 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVW)

-

efcc468b3125fbc5a9b1d324edc25ee3676f068c3d2abf3bd845ebacc274a0ff (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVU)

-

287ebf60c34b4a18e23566dbfcf5ee982d3bace22d148b33a27d9d1fc8596692 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVU)

-

ddac25f45f70af5c3edbf22580291aebc26232b7cc4cc37b2b6e095baa946029 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVU)

-

1ffb16211552af603a6d13114178df21d246351c09df9e4a7a62eb4824036bb6 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVS)

-

1a9dc1cb2e972841aa6d7908ab31a96fb7d9256082b422dcef4e1b41bfcd5243 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVS)

-

028b3b18ef56f02e73eb1bbc968c8cfaf2dd6504ac51c681013bcf8e6531b2fc (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVS)

-

98aad54148d12d6d9f6cab44974e3fe8e1175abc87ff5ab10cc8f3db095c3133 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVS)

-

f914b02c6de92d6bf32654c53b4907d8cde062efed4f53a8b1a7b73f7858cb11 (Detected by Trend Micro as Ransom_CRYPTLOCK.DLFLVS)